Первое что нужно, это создать проект в "Google Cloud Console", если у вас его еще нет.

Затем переходим "AIM and administration" — "Service accounts". Мы можем как создать отдельного пользователя для SDK, так и использовать дефолтного пользователя для нашего проекта. Выберем свой сервисный аккаунт и перейдем "Action" — "Create key", укажем тип ключа "JSON".

(!) Сохраните его в надежном месте и не пересылайте по почте, так как с помощью этого ключа можно получить доступ к вашему проекту.

Теперь включим необходимые API для сервисного аккаунта. Мне нужен был только "Compute Engine", его можно включить по ссылке:

https://console.cloud.google.com/apis/library?project=YOU_PROJECT_NAME&orgonly=true

Где "YOU_PROJECT_NAME" имя вашего проекта.

Установка GCloud:

Для Linux и MacOS:

Выполним следующую команду:

curl https://sdk.cloud.google.com | bash

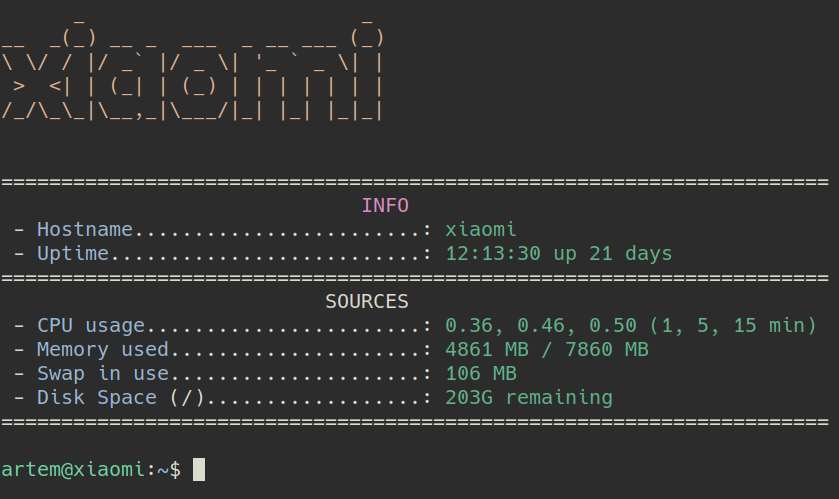

Перезапустим оболочку:

exec -l $SHELL

Запустим "gcloud init" для инициализации gcloud environment:

gcloud init

Вас перебросит на браузер для авторизации. Чтобы пройти авторизацию в консоли, без браузера выполните:

gcloud init --console-only

Интерграция с kubectl:

gcloud container clusters get-credentials KUBERNETES_CLUSTER_NAME --zone ZONE_NAME --project YOU_PROJECT_NAME